Jadi pada tanggal 12 mei lalu, ada sebuah malware / ransomware bernama wannacry yang telah menginfeksi ribuan komputer yang terinstall sistem operasi windows diseluruh dunia. kali ini, kita akan bahas mengurangi menyebaran wannacry dengan Mikrotik routerOS.

namanya lucu juga ya, wannacry (artinya mau menangis, karena korban bakal nangis-nangis ketika datanya hilang, :-p). tapi nama ini bisa juga berarti wannacrypt, yang artinya akan mengenkripsi data kita, dimana cara kerjanya memang seperti ini.

Dari penjelasan di website microsoft (https://technet.microsoft.com/en-us/library/security/ms17-010.aspx), malware wannacry ini menyebar cepat menginfeksi komputer lain melalui vulnerability (kelemahan) pada protocol SMB yang digunakan microsoft windows untuk layanan file sharing. jadi bagi teman-teman yang menggunakan operating system lain seperti linux, BSD, solaris, MacOS, tidak perlu khawatir. mengurangi menyebaran wannacry dengan Mikrotik routerOS.

kita juga mengetahui bahwa wannacry juga menyebar melalui protocol RDP (Remote Desktop Protocol).

nah, setelah kita tahu bahwa wannacry menggunakan protocol SMB dan RDP, langkah selanjutnya adalah perlu tahu lebih detil tentang port mana saja yang digunakan oleh protocol ini. Dari wikipedia (disini dan disini), kita mendapat informasi bahwa protocol SMB menggunakan port TCP 139 dan 445, sedangkan protocol RDP menggunakan port TCP 3389.

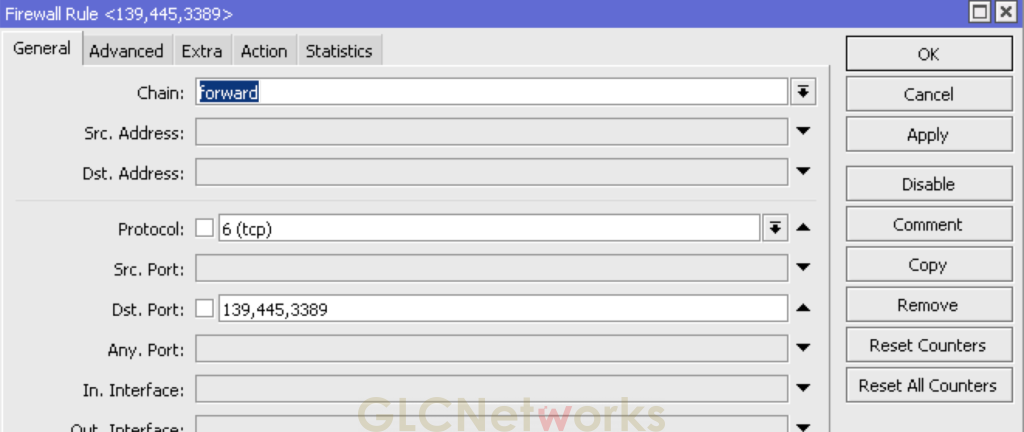

setelah informasi teknis ini lengkap, maka kita dapat membuat rule pada mikrotik routerOS firewall:

1. mendefinisikan matchers

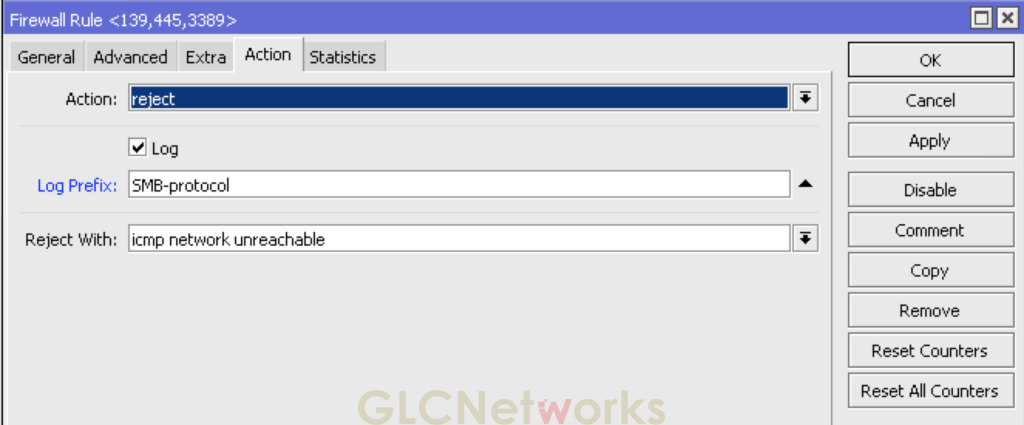

2. mendefinisikan action

pada tab action ini, kita mengaktifkan fasilitas log. sehingga ketika traffic yang terkait dengan protocol SMB / RDP yang melewati router, akan dimunculkan pada log.

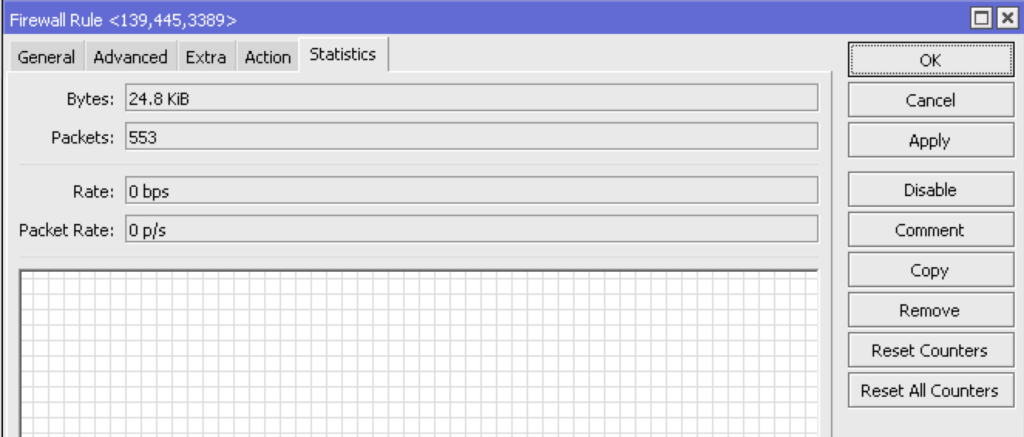

3. rule firewall kita sudah selesai. sekarang kita dapat memantaunya dengan fasilitas statisics

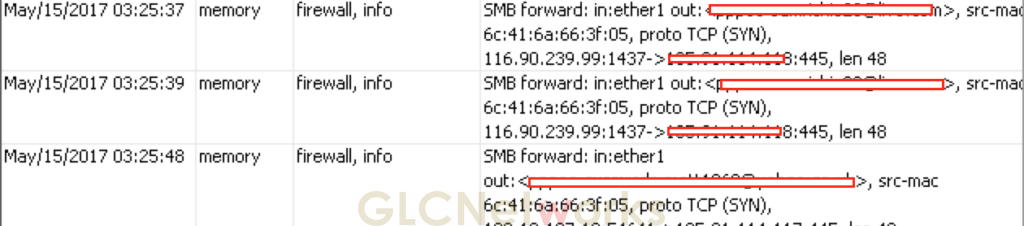

4. kita juga dapat memantau detil traffic dari log yag ada di mikrotik

dari gambar diatas, dapat terlihat IP address mana saja yang mengakses port 139 / 445 / 3389.

apakah ini berlaku untuk netwok yang berbeda? iya. firewall rule yang ada diatas akan memblok trafik yang mengakses port SMB/RDP yang berada di jaringan lain. misal jika anda mampunya lebih dari 1 network dalam jaringan atau ketika ada komputer yang terinfeksi kemudian mengirim data dari LAN ke internet.

apakah saya dapat mengetahui komputer mana saja yang kemungkinan telah terinfeksi oleh ransomware? hal ini dapat dilakukan, langsung saja cek log mikrotik (seperti pada gambar poin 4 diatas), kemudian lihat ip address yang mengakses port smb/rdp. perlu diingat, ini adalah kemungkinan saja, bisa jadi komputer tersebut mengakses port smb/rdp dengan disengaja oleh admin.

bagaimana cara preventif agar komputer didalam 1 network tidak dapat saling mengakses mengakses port SMB dan RDP? untuk kasus ini ada beberapa cara:

- port yang terhubung ke masing-masing komputer client dimasukan ke bridge dimana kita akan mengimplementasikan kedalam bridge ini

- jika anda mempunyai layer2 switch yang dapat diprogram untuk setiap portnya (Contoh: mikrotik CRS-cloud_router_switch atau CSS-cloud_smart_switch), maka kita dapat membuat firewall yang dapat diimplementasikan pada perangkat tersebut.

apakah dengan firewall rule ini, wannacry akan langsung hilang dari komputer yang telah terinfeksi? tidak. firewall rule diatas akan memblok traffic yang mengakses protocol SMB dan RDP. dengan harapan, menyebarannya dapat dikurangi. jika komputer telah terinfeksi oleh ransomware, maka cara terbaik untuk recovery adalah melalui backup.

kalau saya tidak punya backup data? baca artikel ini.

sekian artikelnya, semoga berguna bagi pembaca.

gambarnya kebesaran

akur mas fian